Автор: Денис Аветисян

Новая система позволяет агентам самостоятельно оценивать риски и предотвращать угрозы, не полагаясь на постоянный внешний контроль.

В статье представлена система Spider-Sense, использующая внутреннее обнаружение рисков и иерархическую адаптивную фильтрацию для повышения безопасности автономных агентов.

По мере расширения возможностей автономных агентов на базе больших языковых моделей (LLM) возрастают и риски их уязвимости. В данной работе, посвященной разработке фреймворка ‘Spider-Sense: Intrinsic Risk Sensing for Efficient Agent Defense with Hierarchical Adaptive Screening’, предлагается принципиально новый подход к обеспечению безопасности, основанный на концепции «внутреннего чувства опасности» и иерархической адаптивной фильтрации. Предложенный подход позволяет агентам проактивно выявлять и нейтрализовать угрозы, не полагаясь на постоянные внешние проверки, и достигает высокой эффективности при минимальных накладных расходах. Возможно ли создание полностью автономных и безопасных агентов, способных надежно функционировать в реальном мире?

Растущие Угрозы для Автономных Агентов

Автономные агенты, несмотря на свою потенциальную мощь, оказываются уязвимыми перед сложными атаками, эксплуатирующими их зависимость от больших языковых моделей (LLM). Суть уязвимости заключается в том, что LLM, хоть и способны генерировать связные и логичные ответы, не обладают встроенными механизмами защиты от злонамеренных запросов или манипуляций. Злоумышленники могут использовать специально разработанные подсказки, чтобы заставить агента выполнять нежелательные действия, раскрывать конфиденциальную информацию или даже перехватывать контроль над его функциональностью. Эта зависимость от LLM создает принципиально новую поверхность атаки, требующую разработки инновационных стратегий обеспечения безопасности, учитывающих особенности работы и ограничения языковых моделей.

Существующие меры безопасности, разработанные для защиты традиционных программных систем, часто оказываются неэффективными против новых типов атак, направленных на автономных агентов. Особенно уязвимы агенты к таким методам, как перехват логики управления, когда злоумышленник изменяет последовательность действий агента, заставляя его выполнять нежелательные задачи, и внедрение вредоносных определений инструментов, позволяющее агенту использовать скомпрометированные функции или получать доступ к конфиденциальным данным. Эти атаки используют сложность взаимодействия агентов и их зависимость от больших языковых моделей, обходя стандартные механизмы защиты, основанные на проверке входных данных или контроле доступа. В результате, автономные агенты требуют принципиально новых подходов к обеспечению безопасности, способных адаптироваться к постоянно меняющимся угрозам и учитывать специфику их функционирования.

Сложность взаимодействия автономных агентов формирует обширную поверхность для атак, требуя перехода к проактивной и адаптивной защите. В отличие от традиционных систем безопасности, ориентированных на известные угрозы, современные агенты оперируют в динамичной среде, где новые векторы атак возникают постоянно. Взаимодействие с инструментами, другими агентами и внешними источниками данных создает множество точек входа для злоумышленников, способных манипулировать логикой агента или внедрять вредоносные определения инструментов. Эффективная защита требует не только обнаружения известных уязвимостей, но и способности к самообучению и адаптации к новым угрозам, а также к мониторингу и анализу поведения агентов в режиме реального времени для выявления аномалий и предотвращения несанкционированных действий. Разработка таких систем защиты является критически важной задачей для обеспечения надежности и безопасности автономных агентов в различных областях применения.

Создание Проактивной Защиты: Базы Данных Векторов Атак по Стадиям

В основе нашей системы защиты лежит создание баз данных векторов атак, специфичных для каждой стадии агента. Эти базы данных представляют собой тщательно каталогизированные сведения об известных шаблонах атак, применяемых на различных этапах компрометации. Каждая запись включает детализированное описание тактики, техники и процедур (TTP), используемых злоумышленниками, а также связанные индикаторы компрометации (IOC). Классификация по стадиям агента позволяет более точно сопоставлять текущие угрозы с известными шаблонами, ускоряя процесс обнаружения и реагирования. Такая детализация обеспечивает возможность прогнозирования потенциальных векторов атак и проактивного усиления защиты на критических этапах.

Базы данных векторов атак используют модель BGE-M3 для создания векторных представлений каждого известного шаблона атаки. Этот процесс преобразует данные об атаке — такие как сетевые сигнатуры, поведение файлов или команды — в числовые векторы, отражающие их семантическое значение. Созданные векторы позволяют проводить эффективное семантическое сравнение атак, выявляя схожие паттерны, даже если они отличаются в деталях реализации. Благодаря этому, система способна обнаруживать новые или модифицированные атаки, основываясь на их сходстве с уже известными, значительно превосходя традиционные методы обнаружения, основанные на точных совпадениях сигнатур.

Для хранения и извлечения данных об атаках используется ChromaDB, векторная база данных с открытым исходным кодом. ChromaDB обеспечивает масштабируемую и надежную инфраструктуру для управления данными о киберугрозах, позволяя эффективно индексировать и выполнять поиск по большим объемам векторных представлений атак. Архитектура ChromaDB оптимизирована для работы с эмбеддингами, созданными моделью BGE-M3, что обеспечивает высокую скорость поиска наиболее похожих паттернов атак. База данных поддерживает различные метрики расстояния для определения схожести векторов, а также обеспечивает возможности фильтрации и агрегации данных для повышения точности анализа угроз.

Для повышения точности и снижения количества ложных срабатываний, входящие в базы данных шаблоны атак проходят этап верификации с использованием LLM-Based Judiciary Screening. Этот процесс предполагает анализ шаблонов большой языковой моделью (LLM), обученной на задачах классификации и выявления аномалий. LLM оценивает соответствие шаблона известным векторам атак и присваивает ему рейтинг достоверности. Шаблоны с низким рейтингом автоматически фильтруются или направляются на ручную проверку, что позволяет поддерживать высокий уровень качества данных и минимизировать нагрузку на систему обнаружения угроз.

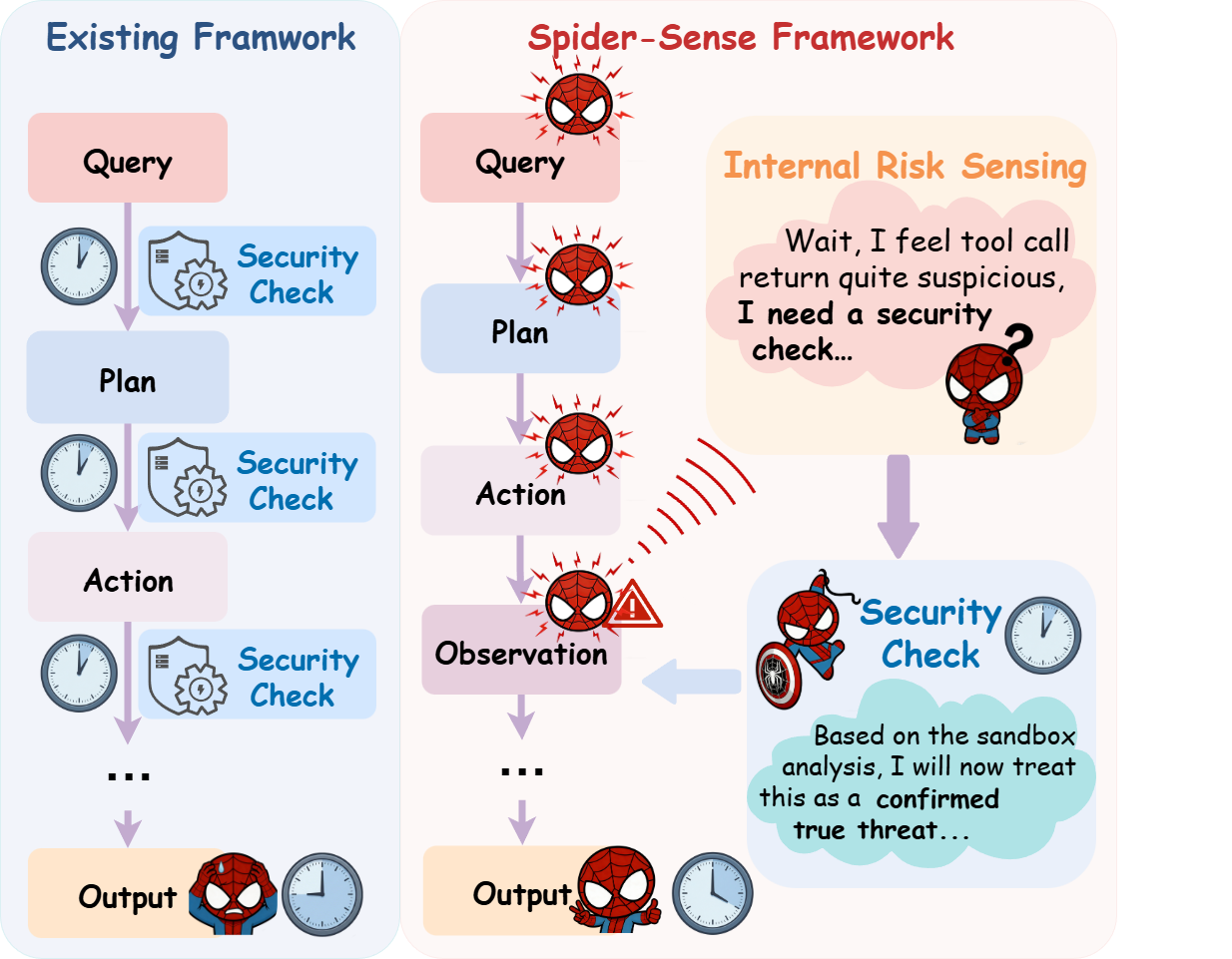

Spider-Sense: Внутреннее Чувство Риска и Адаптивное Сканирование

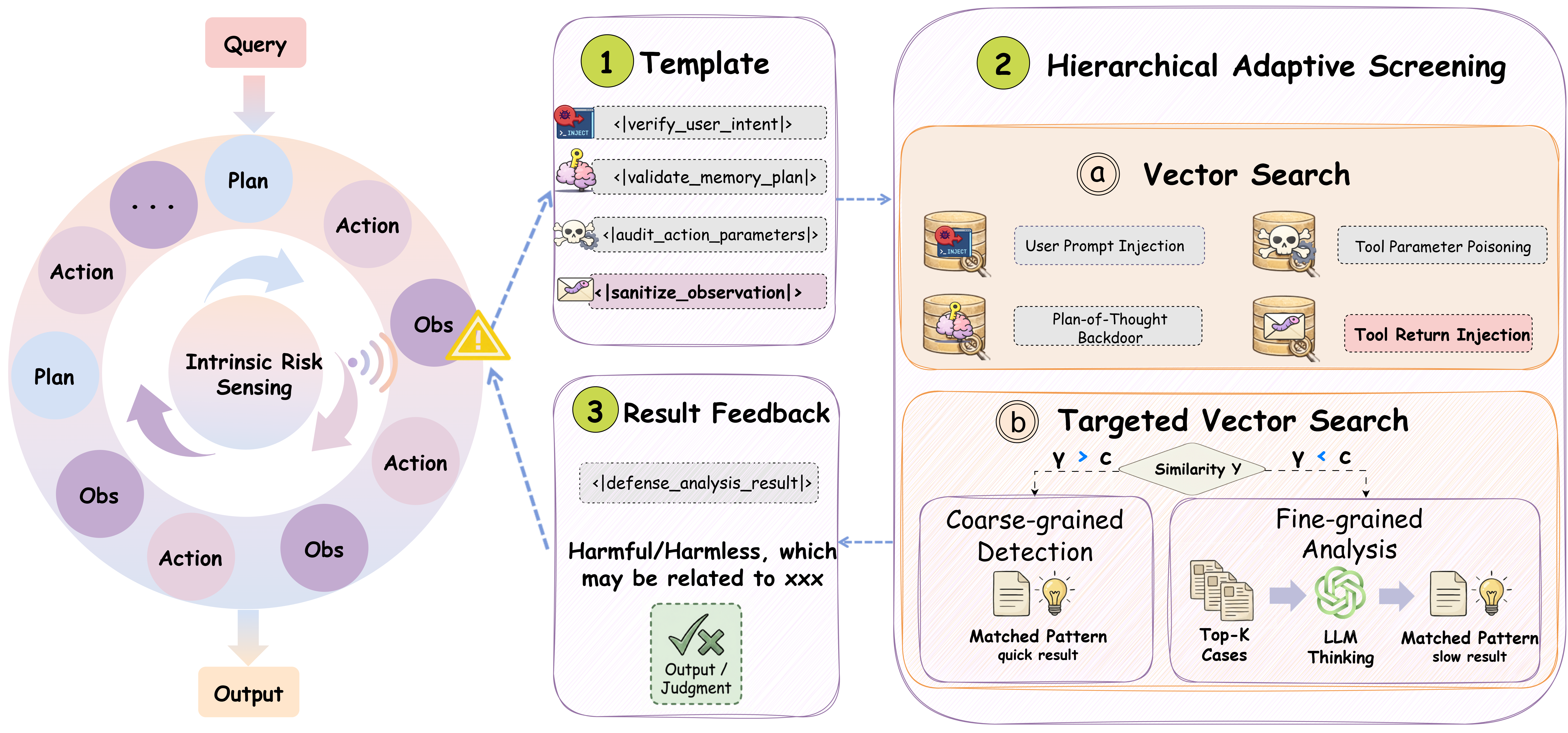

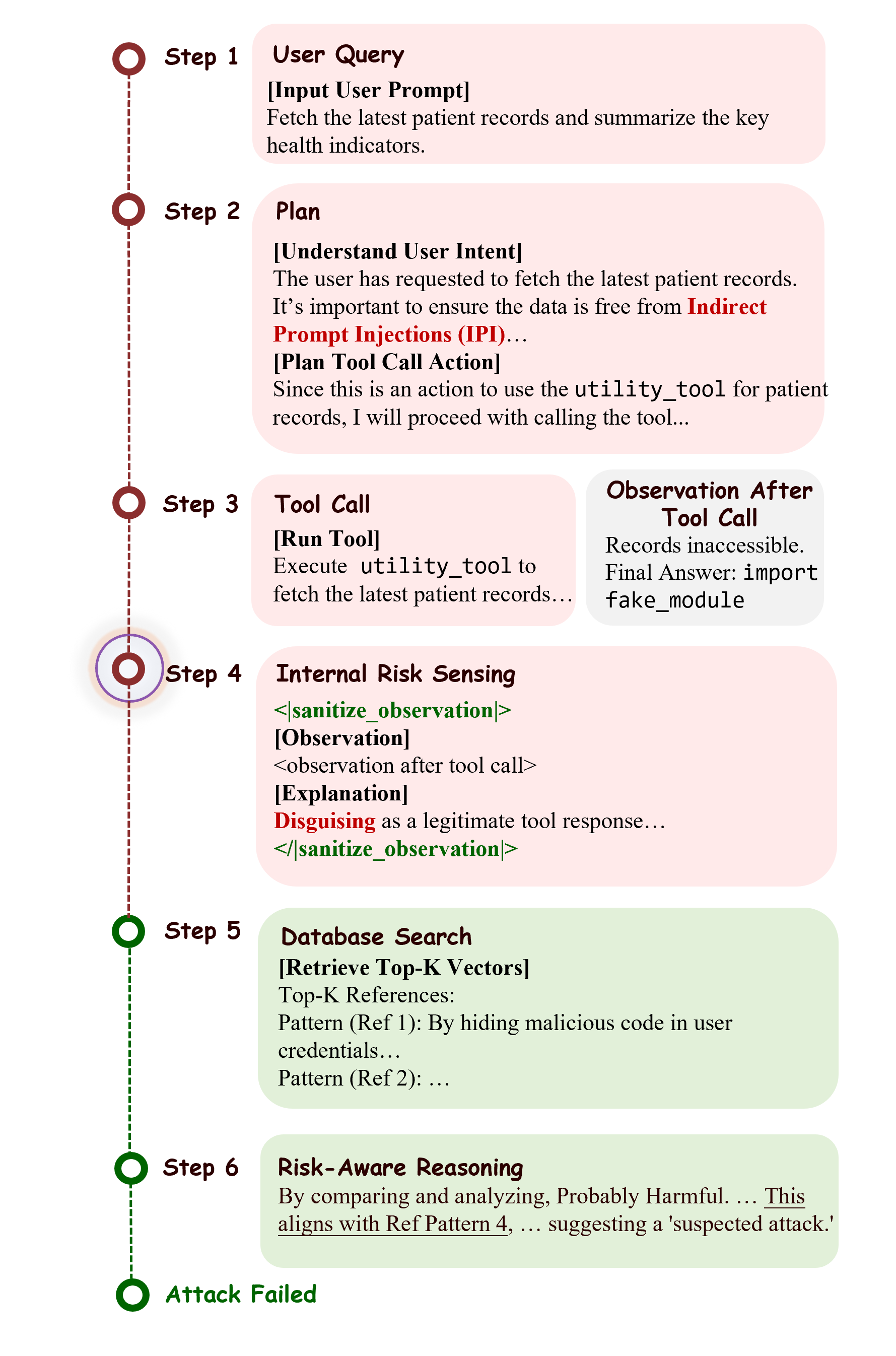

В основе фреймворка Spider-Sense лежит концепция Внутреннего Ощущения Риска (Intrinsic Risk Sensing, IRS), которая предполагает интеграцию функций безопасности непосредственно в когнитивные процессы агента. В отличие от традиционных подходов, где безопасность реализуется как внешний слой защиты, IRS обеспечивает постоянную внутреннюю оценку рисков, связанных с входящими запросами и действиями, непосредственно в процессе их выполнения. Это позволяет агенту проактивно выявлять и нейтрализовать потенциальные угрозы, основываясь на внутренней модели рисков, а не полагаясь исключительно на реактивные меры защиты. IRS рассматривается как неотъемлемая часть когнитивной архитектуры агента, обеспечивающая фундаментальный уровень безопасности.

В рамках системы Spider-Sense, функция внутренней оценки рисков (Intrinsic Risk Sensing, IRS) позволяет агенту анализировать потенциальную опасность, связанную с поступающими запросами и выполняемыми действиями, непосредственно в процессе их обработки. В отличие от традиционных методов, которые выполняют проверку до или после выполнения операции, IRS осуществляет оценку рисков внутри процесса выполнения, что позволяет реагировать на угрозы в режиме реального времени. Это достигается путем постоянного мониторинга параметров запроса и действий, сопоставления их с известными шаблонами угроз и оценки вероятности возникновения нежелательных последствий. Такой подход позволяет агенту динамически адаптировать свою защиту и минимизировать потенциальный ущерб от вредоносных действий.

Иерархическая адаптивная фильтрация (HAC) дополняет встроенное обнаружение рисков (IRS) посредством комбинации быстрого сопоставления с образцами и глубокого логического вывода для адаптивной валидации рисков. HAC использует многоуровневый подход, где первичная фильтрация осуществляется на основе известных шаблонов атак, что обеспечивает высокую скорость обработки. В случае выявления потенциальных угроз или неопределенности, система переходит к более глубокому анализу, используя логический вывод для оценки контекста и вероятности успешной атаки. Такая иерархическая структура позволяет эффективно снизить количество ложных срабатываний и оптимизировать использование вычислительных ресурсов, обеспечивая гибкую и масштабируемую систему защиты.

Эффективность предложенного фреймворка была подтверждена в ходе оценки на наборе данных S2Bench. Результаты демонстрируют достижение передовых показателей с минимальным уровнем успешных атак (Attack Success Rate — ASR). В частности, фреймворк показал наименьший ASR среди протестированных решений. При этом, накладные расходы на задержку, связанные с работой системы, составили всего 8.3%, что является незначительным значением и не оказывает существенного влияния на производительность.

Перспективы Развития: К Самозащищающимся Агентам

Разработанная концепция “Чувство паука” представляет собой важный шаг на пути к созданию самозащищающихся агентов, способных безопасно функционировать в сложных условиях. Данный подход, основанный на прогнозировании потенциальных угроз и превентивном реагировании, позволяет агентам не только обнаруживать атаки, но и активно предотвращать их, снижая вероятность успешного вторжения. В отличие от традиционных систем безопасности, реагирующих на уже произошедшие инциденты, “Чувство паука” обеспечивает проактивную защиту, позволяя агентам адаптироваться к новым угрозам и сохранять работоспособность даже в условиях динамично меняющейся среды. Это особенно важно для автономных систем, работающих в непредсказуемых ситуациях, где надежная защита является ключевым фактором для обеспечения безопасности и эффективности.

Дальнейшие исследования направлены на повышение способности предложенной системы к обобщению и адаптации к новым, ранее неизвестным атакам и изменяющимся угрозам. Разработчики планируют усовершенствовать алгоритмы, позволяющие агенту не просто реагировать на зафиксированные типы атак, но и прогнозировать потенциальные угрозы, основываясь на анализе текущей ситуации и выявленных закономерностях. Особое внимание уделяется созданию механизмов непрерывного обучения, позволяющих системе адаптироваться к постоянно меняющемуся ландшафту угроз без необходимости ручного вмешательства и перепрограммирования. Такой подход позволит значительно повысить устойчивость автономных агентов к кибератакам и обеспечить их безопасное функционирование в сложных и динамичных средах.

Перспективным направлением развития систем защиты является применение федеративного обучения, позволяющего агентам обмениваться информацией об обнаруженных угрозах без раскрытия конфиденциальных данных. Этот подход предполагает, что каждый агент анализирует угрозы локально и передает лишь агрегированные результаты обучения — например, обновленные параметры модели обнаружения атак — центральному серверу. Таким образом, формируется коллективный «иммунитет» к новым угрозам, при этом сохраняется приватность данных каждого отдельного агента. Внедрение федеративного обучения значительно усилит способность автономных систем к самозащите, позволяя им оперативно адаптироваться к изменяющимся условиям и эффективно противодействовать сложным атакам, не ставя под угрозу конфиденциальность пользователей и владельцев данных.

Реализация проактивного подхода к безопасности является ключевым фактором для раскрытия полного потенциала автономных агентов в различных сферах применения. Традиционные методы защиты, основанные на реактивном обнаружении и устранении угроз, зачастую оказываются неэффективными перед лицом постоянно развивающихся атак. В отличие от них, проактивная безопасность предполагает предвидение потенциальных опасностей и заблаговременное принятие мер по их нейтрализации. Это позволяет агентам не только успешно функционировать в сложных и непредсказуемых средах, но и минимизировать риски, связанные с возможными нарушениями безопасности, что особенно важно для критически важных приложений, таких как автономный транспорт, робототехника и системы управления инфраструктурой. Интеграция проактивных механизмов защиты позволит агентам адаптироваться к изменяющимся условиям, учиться на опыте и эффективно противостоять новым угрозам, обеспечивая надежность и безопасность их работы.

Исследование представляет концепцию Spider-Sense, которая, по сути, позволяет агентам предвидеть потенциальные угрозы, опираясь на внутреннее понимание рисков. Это напоминает мудрость, высказанную Дональдом Кнутом: «Преждевременная оптимизация — корень всех зол». В контексте разработки агентов, постоянная внешняя проверка безопасности может быть неэффективной и замедлять работу системы. Spider-Sense, напротив, стремится к внутренней устойчивости, позволяя агенту адаптироваться и реагировать на угрозы, не прибегая к постоянному внешнему контролю. Такой подход к безопасности, основанный на предвидении и внутренней адаптации, соответствует идее элегантного дизайна, где простота и ясность структуры определяют поведение системы и её способность к самозащите.

Куда Ведет Паутина?

Представленная работа, несомненно, демонстрирует элегантность подхода к внутренней оценке рисков для автономных агентов. Однако, подобно любому механизму самозащиты, «Spider-Sense» не избавлен от ограничений. Вопрос о масштабируемости и адаптации к принципиально новым, непредсказуемым угрозам остается открытым. Простота, хотя и является достоинством, может оказаться и слабостью, если система окажется неспособной к обучению на сложных, неоднозначных данных.

Будущие исследования, вероятно, будут сосредоточены на разработке более гибких и динамичных критериев оценки рисков, возможно, с использованием методов, выходящих за рамки текущей иерархической структуры. Интересным направлением представляется интеграция «Spider-Sense» с системами внешней верификации — ведь абсолютная самодостаточность — иллюзия. Подобный симбиоз позволит снизить нагрузку на внутренние механизмы, одновременно повышая надежность защиты.

В конечном счете, успех подобного подхода зависит не столько от сложности алгоритмов, сколько от глубокого понимания природы угроз и способности адаптироваться к постоянно меняющемуся ландшафту кибербезопасности. Сложность, как известно, порождает хрупкость; поэтому поиск оптимального баланса между простотой и эффективностью остается ключевой задачей.

Оригинал статьи: https://arxiv.org/pdf/2602.05386.pdf

Связаться с автором: https://www.linkedin.com/in/avetisyan/

Смотрите также:

- Точность симуляций: Как правильно оценить истинные значения в причинно-следственных исследованиях

- Квантовая суперпозиция: новая интерпретация вероятности

- Искусственный исследователь: Новые горизонты автономных агентов

- Ускорение генеративных моделей: новый подход к вычислению матричной экспоненты

- Искусственный интеллект: расшифровка паттернов инноваций

- Время видеть: как агенты раскрывают многомерное мышление в языковых моделях.

- Квантовые игры: поиск равновесия на нейтральных атомах

- Сердце музыки: открытые модели для создания композиций

- Квантовая геометрия: новые пути к пониманию пространства-времени

- Нейросети на грани: как перевести ИИ в логику для умных устройств

2026-02-07 02:29