Автор: Денис Аветисян

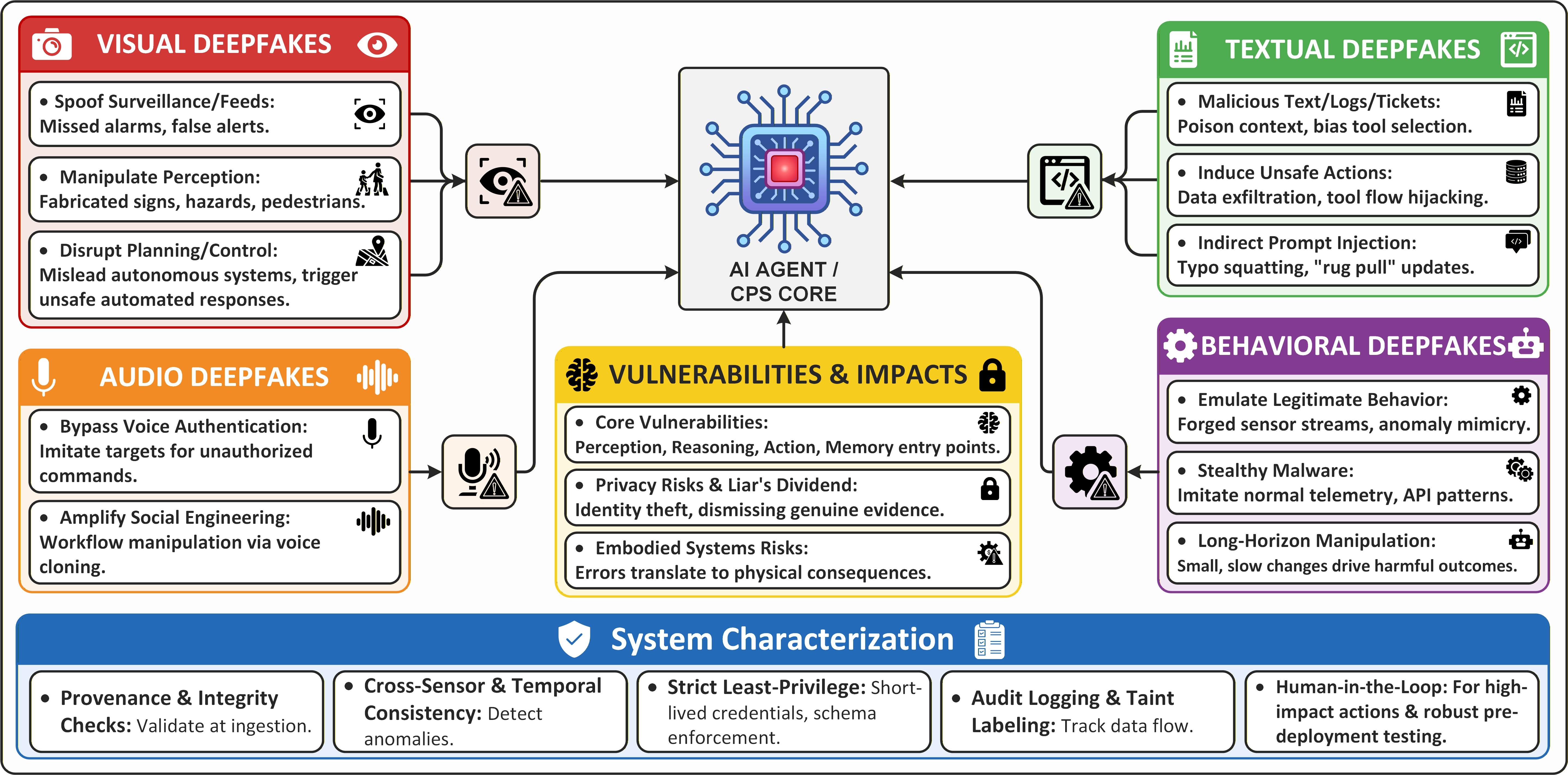

В статье рассматриваются новые угрозы, связанные с использованием дипфейков против систем управления, основанных на искусственном интеллекте, и предлагается комплексный подход к обеспечению их безопасности.

Обзор взаимодействия агентов с окружающей средой, угроз, создаваемых дипфейками, и методов защиты в кибер-физических системах.

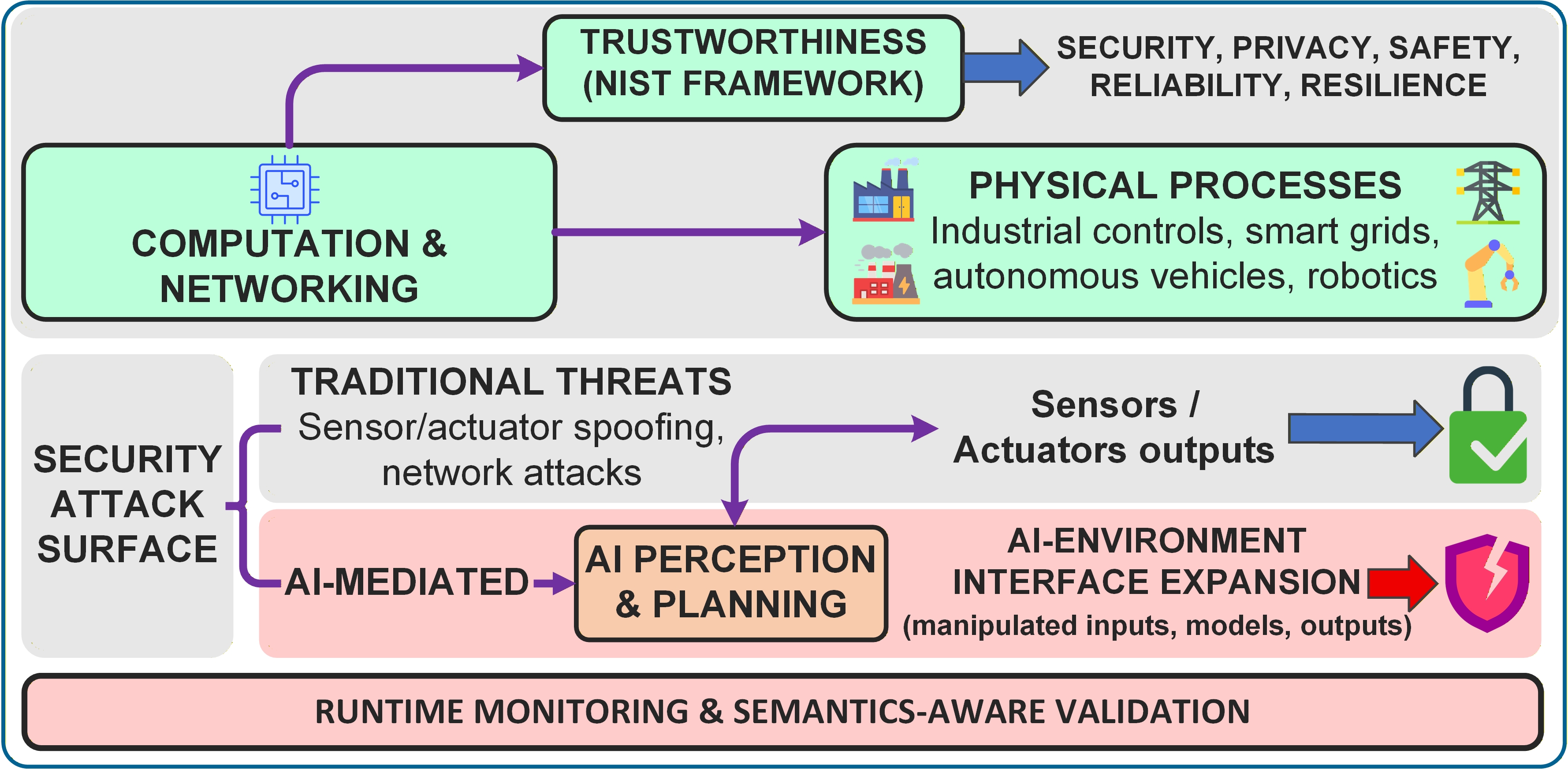

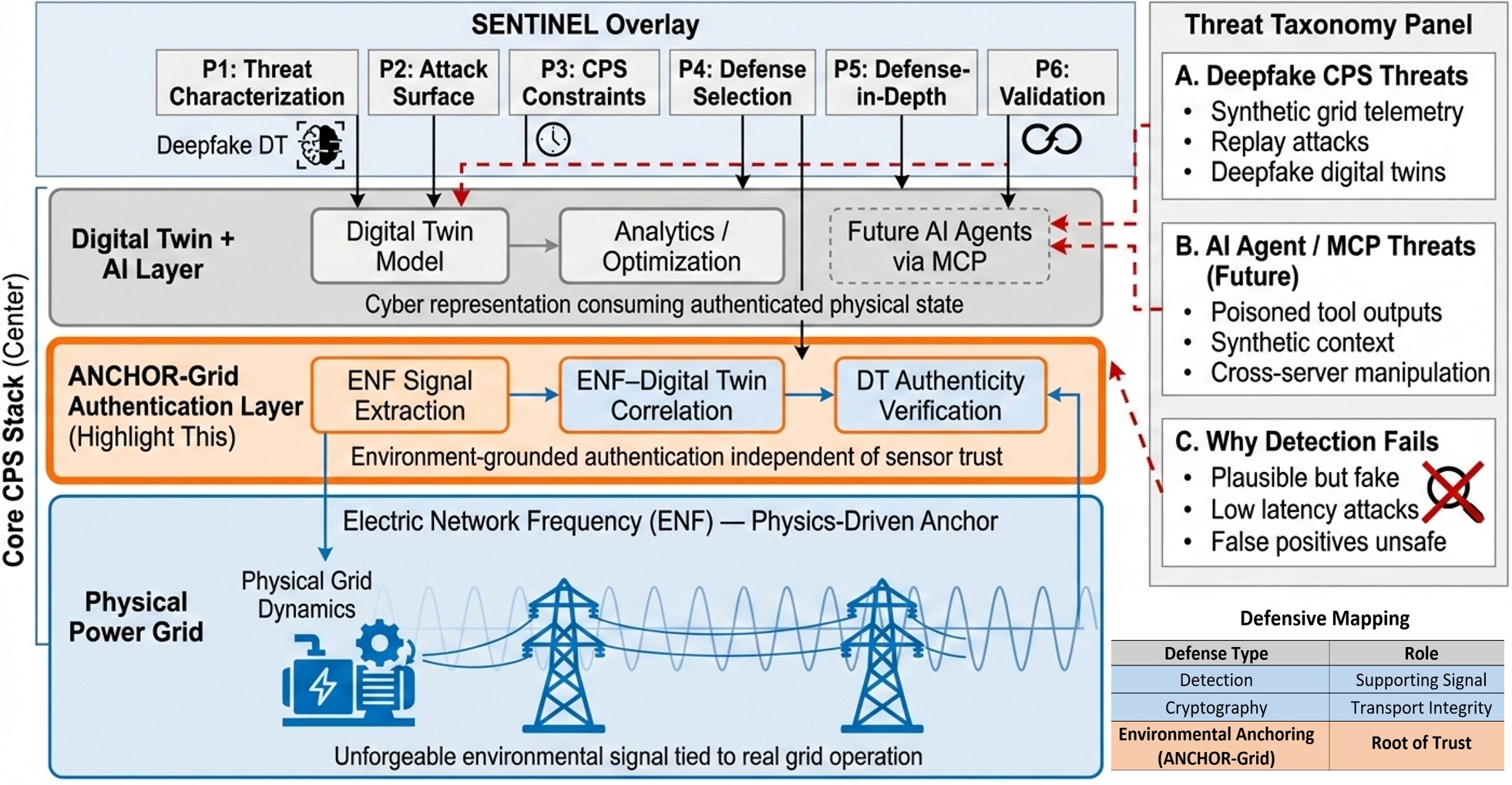

Интеграция искусственного интеллекта в критически важные кибер-физические системы (КФС) создает новые уязвимости, выходящие за рамки традиционных угроз. Данная работа, посвященная обзору ‘Securing AI Agents in Cyber-Physical Systems: A Survey of Environmental Interactions, Deepfake Threats, and Defenses’, анализирует риски, связанные с манипуляциями в среде КФС, атаками на основе дипфейков и протоколами, расширяющими поверхность атаки, такими как Model Context Protocol (MCP). Предложенная методология SENTINEL позволяет систематизировать выбор и внедрение защитных механизмов с учетом специфики конкретных КФС, подчеркивая важность доверия к источникам данных и многоуровневой защиты. Какие дополнительные механизмы необходимы для обеспечения надежности и безопасности интеллектуальных систем в условиях постоянно меняющихся угроз и растущей сложности КФС?

Растущая угроза: Обман в киберфизических системах

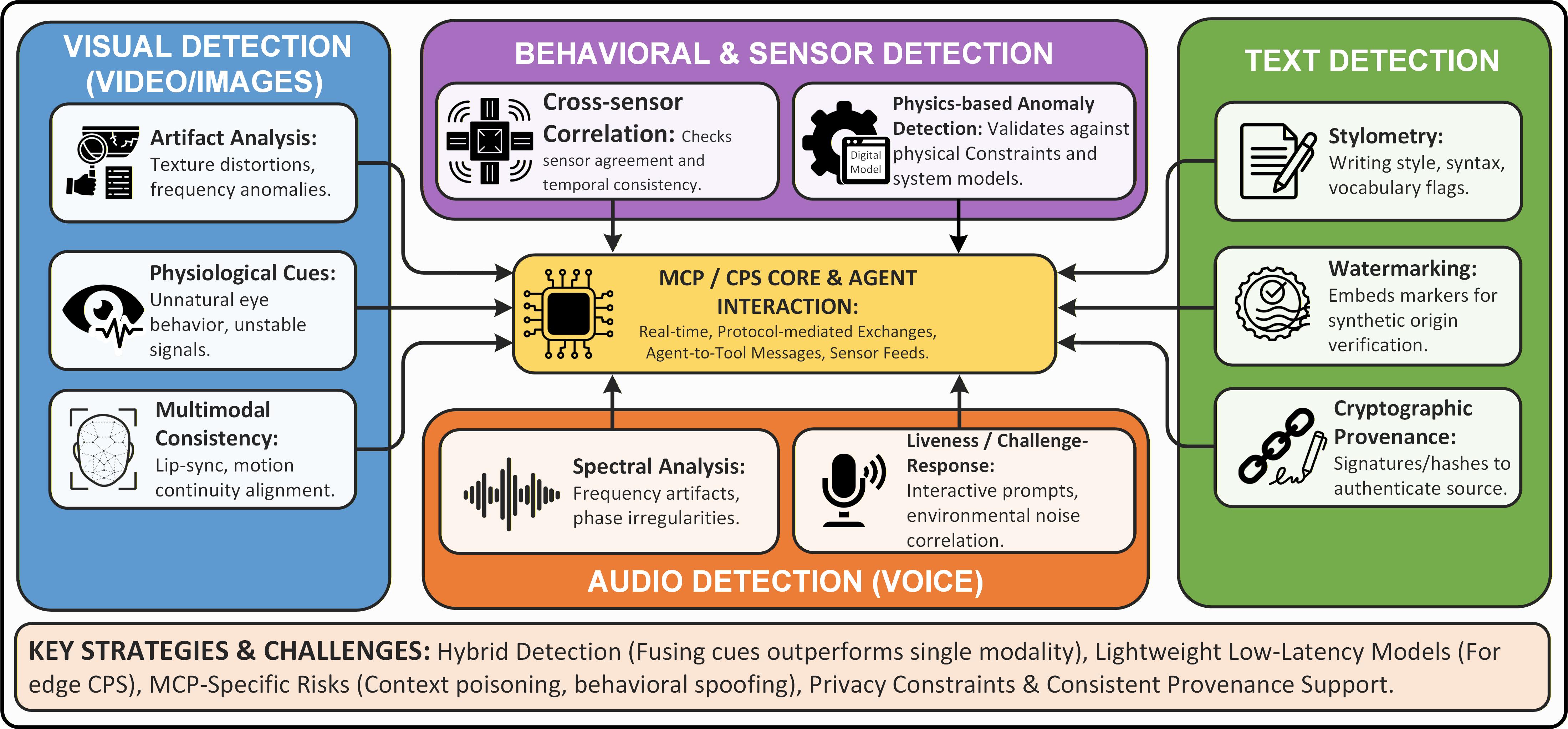

Современные кибер-физические системы (КФС) сталкиваются с растущей угрозой, обусловленной все более изощренными атаками, в которых активно используется обман, генерируемый искусственным интеллектом. Эти системы, объединяющие вычислительные и физические процессы, становятся уязвимыми для манипуляций, поскольку злоумышленники используют реалистичные, сгенерированные ИИ подделки — от ложных данных телеметрии до убедительных дипфейков, имитирующих действия легитимных пользователей или устройств. В отличие от традиционных кибератак, направленных на взлом или нарушение работы системы, новые методы фокусируются на обмане систем управления и принятия решений, заставляя их работать некорректно или предоставляя доступ к критически важным ресурсам. Это представляет серьезную опасность для инфраструктуры, транспорта, энергетики и других жизненно важных секторов, требуя разработки новых методов обнаружения и защиты, способных распознавать и нейтрализовывать обман, созданный искусственным интеллектом.

Распространение дипфейков и автономных действий ИИ-агентов требует кардинального пересмотра подходов к обеспечению безопасности. Ранее, защита основывалась на идентификации конкретных угроз и сигнатур, однако, новые технологии позволяют создавать убедительные подделки и действовать непредсказуемо, обходя традиционные системы обнаружения. Это означает, что необходимо перейти от реактивной защиты к проактивному анализу поведения, основанному на искусственном интеллекте, способному выявлять аномалии и предсказывать потенциальные атаки. Такой сдвиг подразумевает разработку систем, способных оценивать достоверность информации и действий в режиме реального времени, а также адаптироваться к постоянно меняющемуся ландшафту угроз, где граница между реальным и сгенерированным становится все более размытой. Более того, необходимо учитывать, что ИИ-агенты могут действовать автономно, принимая решения без непосредственного участия человека, что требует новых методов контроля и аудита.

Традиционные подходы к кибербезопасности, основанные на сигнатурном анализе и статичных правилах, оказываются все менее эффективными перед лицом стремительно эволюционирующих угроз. Современные атаки, использующие искусственный интеллект для создания убедительных подделок и автономных агентов, способны обходить существующие системы защиты, адаптируясь к изменяющимся условиям в режиме реального времени. Это требует перехода к более гибким и адаптивным моделям безопасности, основанным на поведенческом анализе, машинном обучении и проактивном выявлении аномалий. Необходима разработка систем, способных не просто обнаруживать известные угрозы, но и предсказывать и нейтрализовывать новые, ранее неизвестные атаки, обеспечивая устойчивость критически важной инфраструктуры к постоянно растущим киберрискам.

Подтверждение подлинности: Отслеживание происхождения данных

Отслеживание происхождения данных — «Provenance Tracking» — является критически важным механизмом для подтверждения подлинности информации, используемой агентами искусственного интеллекта. Этот процесс предполагает документирование всей истории данных, включая источники, этапы обработки, и любые изменения, которым они подвергались. Без надежного отслеживания происхождения, невозможно достоверно установить, что данные не были скомпрометированы или искажены, что напрямую влияет на надежность и корректность принимаемых ИИ решениями. Точное и полное документирование происхождения данных позволяет проводить аудит, выявлять потенциальные ошибки и обеспечивать соответствие требованиям безопасности и нормативным актам.

Технология блокчейн обеспечивает создание защищенного и прозрачного реестра для ведения учета происхождения данных на протяжении всего жизненного цикла киберфизических систем (CPS). Каждая запись о данных, включая информацию об их источнике, времени создания и изменениях, криптографически хешируется и добавляется в блок, связанный с предыдущими блоками, формируя неизменяемую цепочку. Распределенная природа блокчейна устраняет единую точку отказа и обеспечивает доступность информации о происхождении данных для всех авторизованных участников. Это позволяет верифицировать целостность данных, отслеживать любые несанкционированные изменения и повышать доверие к информации, используемой в критически важных приложениях CPS.

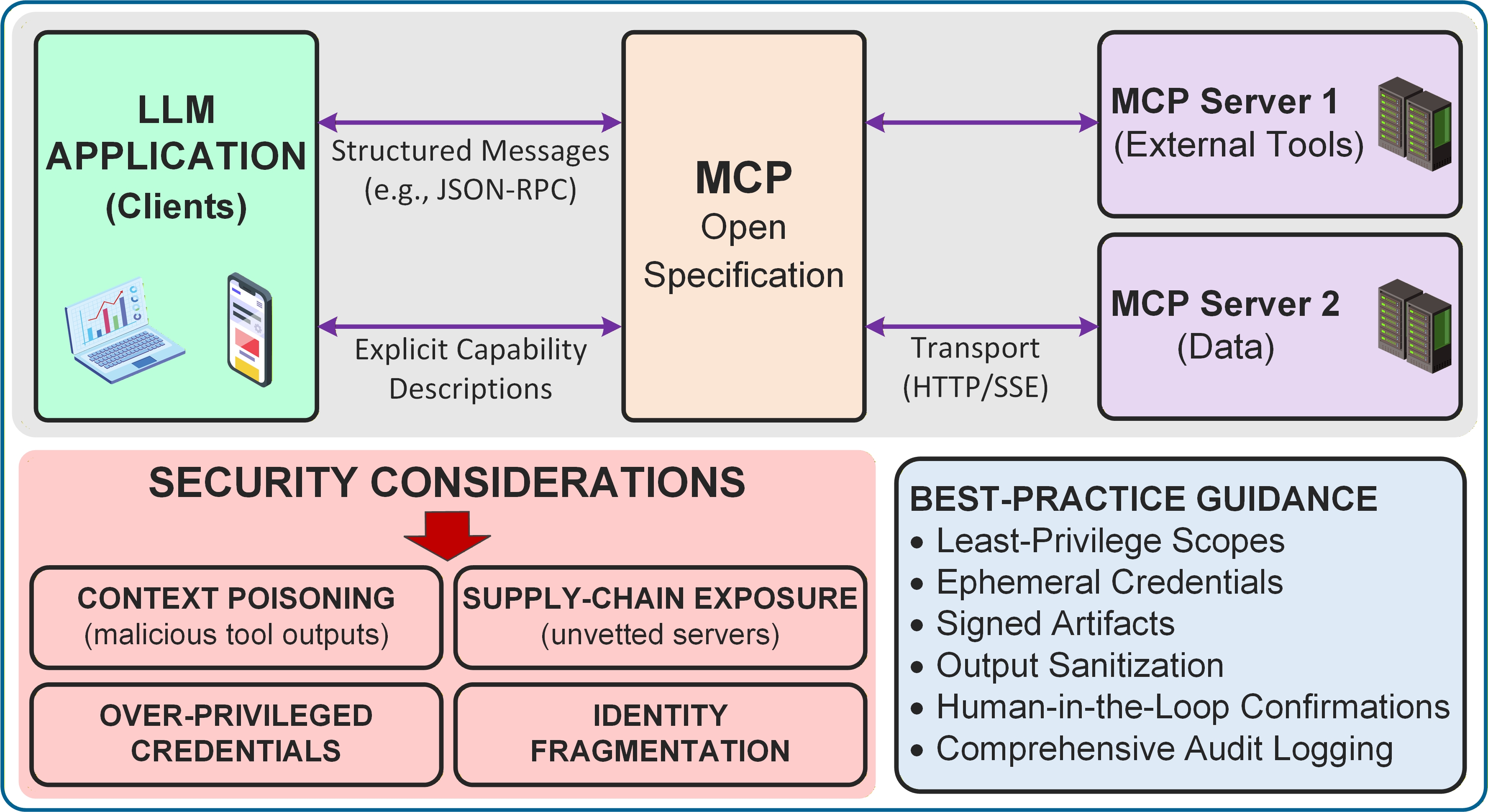

Протокол контекста модели (Model Context Protocol, MCP) представляет собой стандартизированный интерфейс, предназначенный для обеспечения доступа агентов искусственного интеллекта к данным о происхождении (provenance) и целостности используемых данных. Этот протокол позволяет агентам верифицировать историю данных, включая информацию об их создании, модификациях и источниках, что необходимо для оценки достоверности и надежности принимаемых решений. Стандартизация доступа к данным provenance через MCP упрощает интеграцию с различными системами отслеживания и обеспечивает совместимость между различными AI-агентами и платформами, повышая уровень доверия к результатам их работы.

Адаптивная защита: Обнаружение аномалий и обеспечение устойчивости

Методы обнаружения аномалий критически важны для выявления вредоносной активности и скомпрометированных данных в средах кибер-физических систем (КФС). В условиях растущего использования агентов искусственного интеллекта (ИИ), направленных на эксплуатацию уязвимостей, традиционные методы защиты становятся недостаточными. Обнаружение аномалий позволяет выявлять отклонения от нормального поведения системы, указывающие на потенциальные атаки или несанкционированный доступ. Это достигается путем анализа данных, поступающих от различных датчиков и систем, и выявления паттернов, не соответствующих ожидаемым значениям. Эффективные системы обнаружения аномалий должны учитывать специфику КФС, включая распределенную архитектуру, ограниченные ресурсы и критическую важность надежности и безопасности.

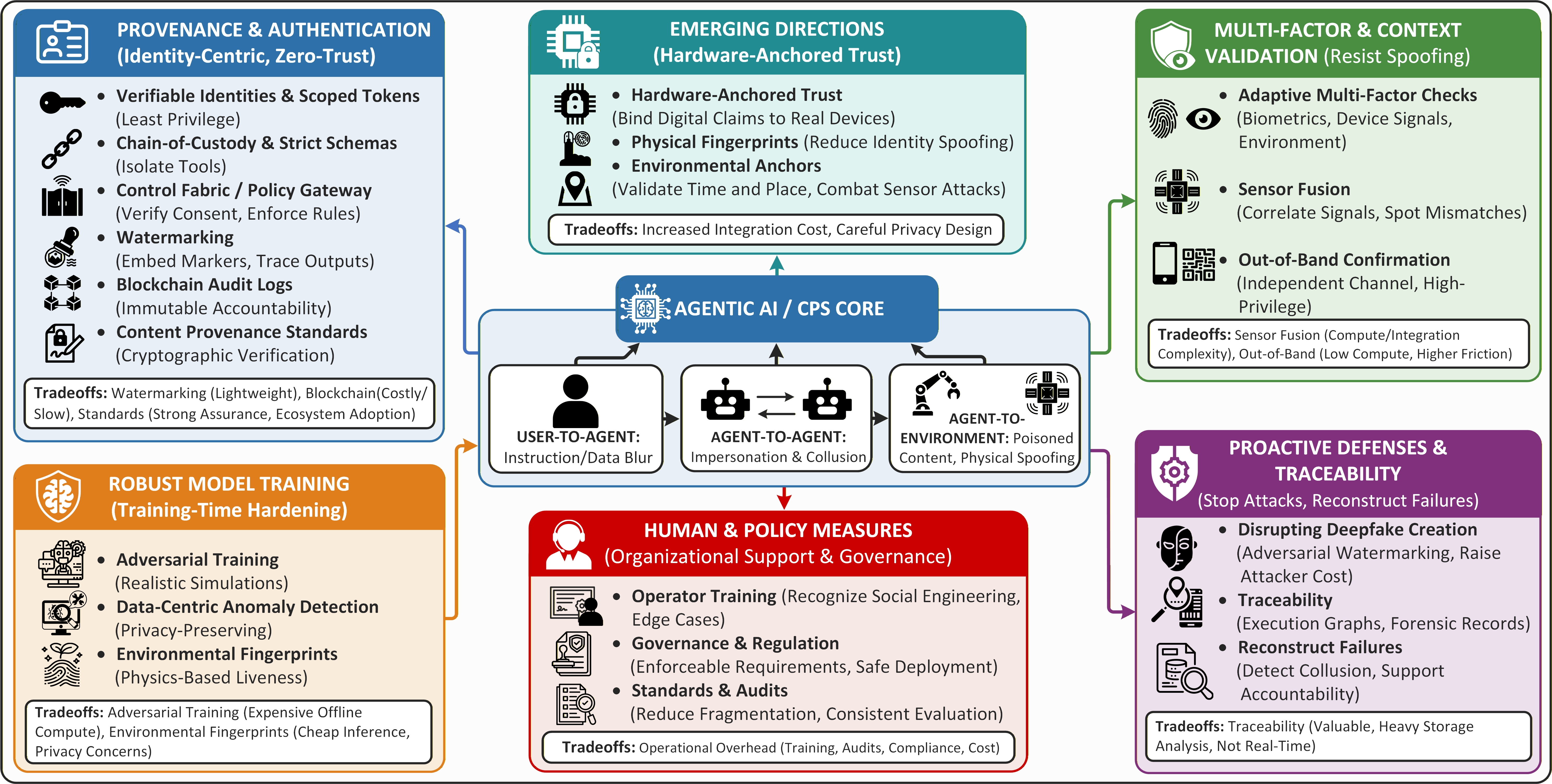

Стратегия многоуровневой защиты (Defense-in-Depth), в сочетании с надежной многофакторной аутентификацией, обеспечивает устойчивую защиту от развивающихся угроз. Многоуровневый подход предполагает создание нескольких эшелонов защиты, так что компрометация одного уровня не приводит к полному нарушению безопасности системы. Многофакторная аутентификация требует от пользователя предоставления нескольких типов подтверждений личности, значительно усложняя несанкционированный доступ даже при компрометации одного из факторов аутентификации, таких как пароль. Комбинация этих методов позволяет эффективно противодействовать как известным, так и новым видам атак, повышая общую устойчивость критической инфраструктуры.

Методы “легкой” (lightweight>) детекции обеспечивают мониторинг и анализ в режиме реального времени на устройствах с ограниченными ресурсами, расширяя охват безопасности до периферии сети. В периферийных средах достигнута точность обнаружения на уровне 96.3% за счет использования многомодальных проверок данных с различных сенсоров. Данный подход позволяет эффективно выявлять аномалии и потенциальные угрозы, не создавая значительной нагрузки на вычислительные ресурсы оконечных устройств и сохраняя при этом высокую степень надежности обнаружения.

Проактивное смягчение угроз и валидация систем

Моделирование угроз является фундаментальным этапом в обеспечении безопасности критически важных систем. Этот процесс предполагает систематическую идентификацию потенциальных векторов атак, анализ слабых мест и выявление наиболее вероятных сценариев компрометации. Оно позволяет разработчикам и специалистам по безопасности не просто реагировать на уже возникшие угрозы, но и активно предвидеть их, что дает возможность заранее внедрить эффективные меры защиты. Приоритизация выявленных рисков, основанная на вероятности реализации и потенциальном ущербе, позволяет оптимально распределить ресурсы и сконцентрироваться на наиболее критичных аспектах безопасности, значительно повышая общую устойчивость системы к различным атакам.

Фреймворк SENTINEL представляет собой систематический подход к оценке защитных мер и выбору наиболее эффективных средств контроля безопасности для критически важных систем (CPS). Он обеспечивает структурированный процесс, позволяющий анализировать уязвимости, моделировать потенциальные угрозы и определять оптимальные стратегии защиты. В основе SENTINEL лежит последовательное применение методик анализа, позволяющих не только выявлять слабые места в системе, но и количественно оценивать эффективность различных защитных механизмов. Данный подход особенно важен в контексте CPS, где компрометация безопасности может привести к серьезным последствиям, и позволяет разработчикам и операторам создавать более устойчивые и надежные системы, способные противостоять современным киберугрозам, сохраняя при этом приемлемую производительность и низкую задержку.

Предлагаемый SENTINEL Framework демонстрирует комплексный подход к повышению устойчивости критически важных систем, объединяя анализ угроз, выявление ограничений и многоуровневую защиту. В основе лежит систематическая оценка потенциальных векторов атак и определение наиболее эффективных мер противодействия, учитывающих специфические ограничения системы. Важным аспектом является поддержание крайне низких задержек — менее 102 миллисекунд — даже в условиях реалистичных сетевых нагрузок. Это достигается благодаря оптимизации архитектуры защиты и эффективному распределению ресурсов, что позволяет гарантировать оперативное реагирование на возникающие угрозы и минимизировать их влияние на функционирование системы в целом.

Защита будущего: Физические якоря и доказательства с нулевым разглашением

Метод ENF-аутентификации представляет собой инновационный подход к обеспечению безопасности, использующий уникальные характеристики электроэнергетической сети в качестве физического якоря. Вместо традиционных методов, полагающихся на цифровые ключи или биометрические данные, ENF использует незначительные, но измеримые колебания и аномалии в электросети как основу для подтверждения подлинности. Этот подход основан на том, что каждый участок сети имеет свой “электрический отпечаток”, обусловленный топологией, нагрузкой и другими факторами. Аутентификация происходит путем сопоставления уникального сигнала, генерируемого устройством, с этим “отпечатком”, что делает взлом значительно сложнее, поскольку требует физического доступа и манипулирования инфраструктурой сети. Использование физической инфраструктуры в качестве основы для аутентификации повышает устойчивость системы к кибератакам и обеспечивает дополнительный уровень защиты для критически важных систем.

В рамках современной кибербезопасности все большее значение приобретают методы, обеспечивающие проверку данных без их раскрытия. Интегрированные в механизм контроля периметра (MCP) доказательства с нулевым разглашением позволяют агентам искусственного интеллекта удостовериться в целостности информации, не получая к ней доступ. Этот подход существенно повышает уровень конфиденциальности, поскольку для подтверждения подлинности данных достаточно лишь доказательства их корректности, а не самих данных. Такая система позволяет AI-агентам автономно выявлять и предотвращать манипуляции с данными, сохраняя при этом строгую конфиденциальность, что особенно важно для критически важных инфраструктур и систем, работающих с чувствительной информацией.

Сочетание передовых методов аутентификации, таких как физическое привязывание к инфраструктуре электроснабжения, и криптографических протоколов доказательства с нулевым разглашением, открывает путь к созданию устойчивых и заслуживающих доверия киберфизических систем. Использование легковесных операций обработки сигналов позволяет эффективно реализовать эти технологии даже на устройствах с ограниченными вычислительными ресурсами. Такой подход обеспечивает не только надежную идентификацию и аутентификацию, но и защиту конфиденциальности данных, поскольку проверка целостности информации осуществляется без ее раскрытия. В результате, формируется основа для безопасного и эффективного функционирования будущих интеллектуальных систем, способных противостоять современным киберугрозам и обеспечивать стабильную работу критически важной инфраструктуры.

Исследование углубляется в сложные взаимодействия между агентами искусственного интеллекта и физическим миром, подчеркивая уязвимость систем, управляемых ИИ, перед угрозами, возникающими из-за подделок. Авторы предлагают SENTINEL — не просто набор инструментов, а систематический подход к выбору защиты, адаптированный к конкретным условиям киберфизических систем. Как заметил Блез Паскаль: «Все проблемы человечества происходят от того, что люди не могут спокойно сидеть в одной комнате». В данном контексте, это отражает необходимость предельной ясности и простоты в подходах к безопасности ИИ, особенно когда речь идет о защите от изощренных атак, маскирующихся под реальность. Стремление к совершенству в защите требует не добавления слоев, а устранения избыточности и фокусировки на фундаментальных принципах.

Что дальше?

Представленный анализ, как и любая попытка систематизации, выявляет не столько завершенность, сколько границы познания. Уязвимость агентов в кибер-физических системах перед манипуляциями, основанными на дипфейках, — это не техническая проблема, а отражение фундаментальной сложности взаимодействия агента и среды. Рассматриваемая структура SENTINEL — не панацея, а инструмент, определяющий необходимость строгого соответствия защитных механизмов конкретным условиям развертывания. Ненужное усложнение — насилие над вниманием, и чрезмерная универсальность здесь неприемлема.

Ключевым направлением представляется разработка методов верификации происхождения данных, не полагающихся исключительно на криптографические подписи. Доверять протоколам, основанным на доверии, — абсурд. Необходимо искать принципиально новые подходы к установлению истины в условиях намеренного обмана. Кроме того, необходимо признать, что «глубокая» защита (defense-in-depth) не может быть статичной. Она должна адаптироваться к постоянно меняющемуся ландшафту угроз, подобно живому организму.

Плотность смысла — новый минимализм. В конечном итоге, ценность исследования определяется не количеством рассмотренных угроз, а ясностью, с которой определены границы применимости предложенных решений. Устранение избыточности — необходимый шаг к созданию действительно надежных и безопасных агентов в кибер-физических системах. Истина не в полноте охвата, а в точности определения.

Оригинал статьи: https://arxiv.org/pdf/2601.20184.pdf

Связаться с автором: https://www.linkedin.com/in/avetisyan/

Смотрите также:

- Сердце музыки: открытые модели для создания композиций

- Эмоциональный отпечаток: Как мы научили ИИ читать душу (и почему рейтинги вам врут)

- Разгадывая тайны рождения джетов: машинное обучение на службе физики высоких энергий

- Квантовый прорыв в планировании ресурсов 5G

- LLM: математика — предел возможностей.

- Квантовая статистика без границ: новый подход к моделированию

- Проверка научных статей: новый эталон для автоматического рецензирования

- Адаптация моделей к новым данным: квантильная коррекция для нейросетей

- Волны звука под контролем нейросети: моделирование и инверсия в вязкоупругой среде

- Хаос и порядок в квантовых флуктуациях: неожиданная классическая типичность

2026-01-29 13:14